Técnicas de Phishing de Nueva Generación: Cómo la Tecnología en el Backend Hizo que las Estafas Fueran Más Eficaces

Las estafas de phishing ya no son solo correos electrónicos mal redactados llenos de errores tipográficos. La era de los mensajes de familiares ricos perdidos dejándoles fortunas a herederos desconocidos ha pasado su punto máximo.

Hoy en día, las tecnologías sofisticadas del backend llevan el phishing y la ingeniería social al siguiente nivel. Los hackers ahora pueden crear no solo mejores mensajes, sino también sitios web de phishing más convincentes y difíciles de detectar.

Los sitios maliciosos parecen casi réplicas perfectas de plataformas legítimas y de confianza. Las técnicas avanzadas de codificación, las herramientas automatizadas e incluso el uso de IA les dan más probabilidades de robar información sensible.

A medida que las medidas de ciberseguridad evolucionaron, también lo hicieron las tácticas de los ciberdelincuentes.

En algunos casos, el peligro radica en hasta dónde pueden llevar los hackers el diseño backend de un sitio web de phishing para maximizar el engaño. Aquí es cómo progresó este juego digital de gato y ratón.

¿Por qué el phishing móvil se convirtió en el foco de los hackers?

Los mensajes de phishing inicialmente llegaban por correo electrónico. Ahora, muchos de ellos están diseñados para dispositivos móviles, desde smishing hasta vishing y otras técnicas específicas.

Los hackers apuntan a dispositivos móviles con ataques de phishing porque es más probable que tengan éxito. Estas son algunas de sus razones estratégicas:

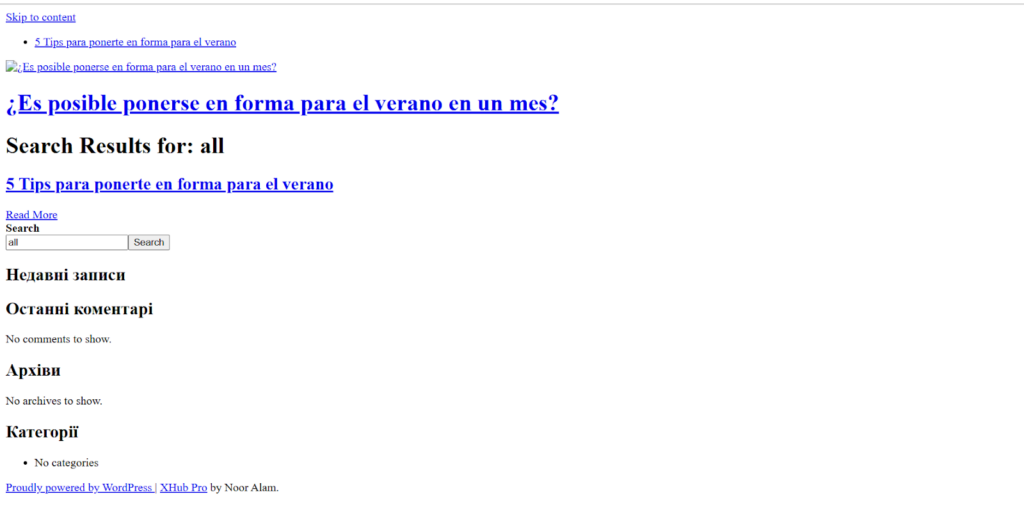

Pantallas más pequeñas, menos escrutinio

Las pantallas móviles limitan la cantidad de información visible. Esto dificulta que los usuarios detecten URL sospechosas, certificados de seguridad faltantes o defectos de diseño que son obvios en un escritorio.

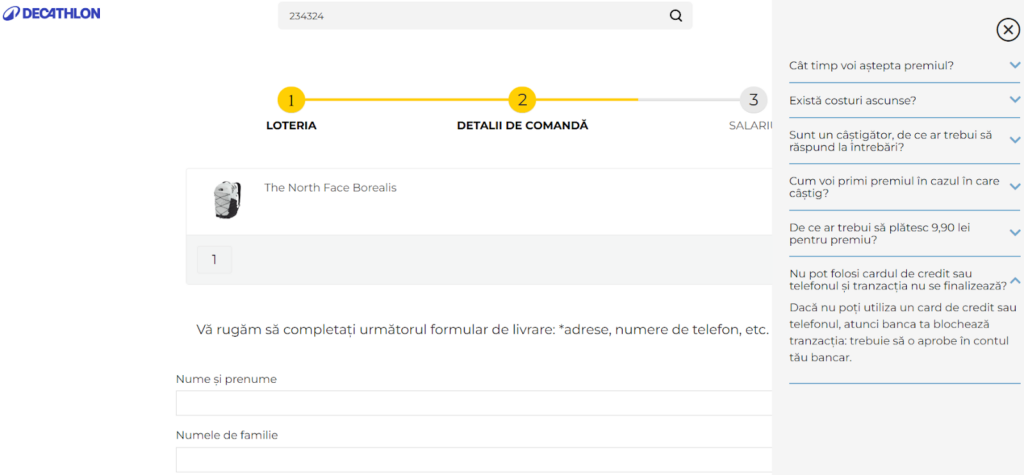

Versión de escritorio:

Versión móvil que utiliza una extensión de falsificación de agente de usuario:

Características específicas de móviles

Los sitios de phishing pueden explotar características específicas de los móviles como la autenticación de dos factores (2FA) basada en SMS, que es más vulnerable a la interceptación o ingeniería social en dispositivos móviles.

Imitación de aplicaciones

Los ataques de phishing para móviles pueden imitar aplicaciones legítimas o usar pantallas de inicio de sesión falsas que se ven casi idénticas a las aplicaciones móviles populares, engañando a los usuarios para que ingresen información sensible.

Interacción más rápida y casual

Las personas a menudo revisan correos electrónicos, mensajes de texto y redes sociales mientras están en movimiento, lo que lleva a respuestas más rápidas y menos cautelosas. Este comportamiento impulsivo aumenta la probabilidad de caer en una estafa de phishing.

Lee más acerca de como identificar un phising email

Herramientas de seguridad limitadas

Los dispositivos móviles suelen tener menos o menos robustas herramientas de seguridad en comparación con los escritorios, y muchos usuarios no instalan aplicaciones de seguridad adicionales, dejándolos más expuestos.

Acceso a datos valiosos

Los dispositivos móviles almacenan una gran cantidad de información personal, desde aplicaciones bancarias hasta listas de contactos. Estos datos pueden ser fácilmente explotados o vendidos una vez que el dispositivo es comprometido.

Por lo tanto, al centrarse en los móviles, los hackers pueden aumentar la tasa de éxito de sus campañas de phishing.

Más allá de apuntar a las vulnerabilidades móviles, los hackers también han perfeccionado los trucos psicológicos detrás de las estafas de phishing.

Técnicas de phishing de próxima generación

Crear el ataque de phishing perfecto se volvió más desafiante a medida que las personas se volvían más conscientes de las estafas en línea. Para seguir en el negocio, los phishers se volvieron más creativos y astutos, aunque aún confiando en trucos psicológicos para atraer a las víctimas.

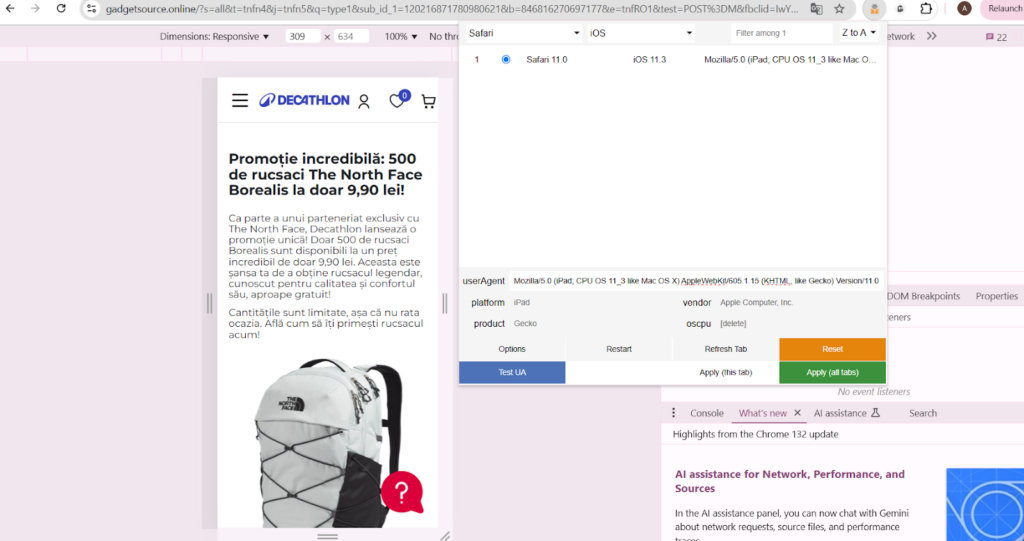

Una táctica común es simular un juego o concurso para crear una falsa sensación de emoción o suerte. Así es como funciona:

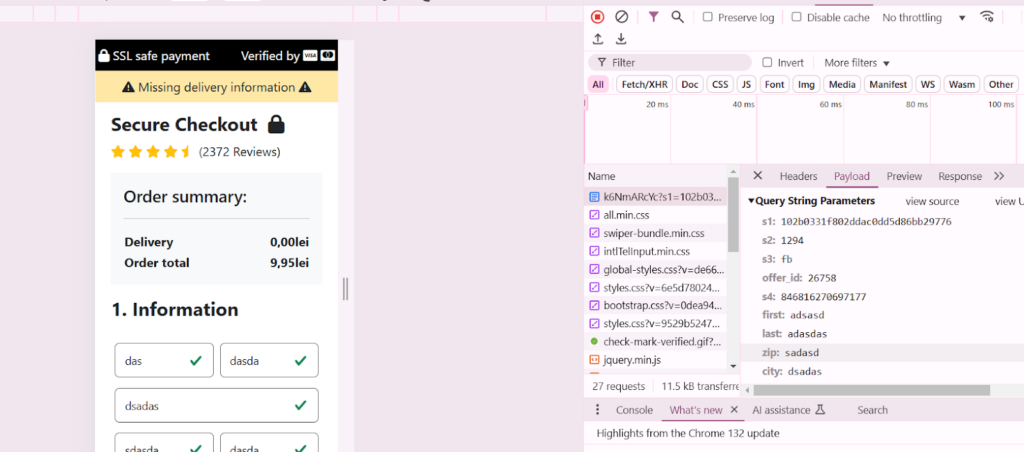

Paso 1 – El anzuelo

Los hackers presentan un juego interactivo en el que debes elegir entre varias cajas, creyendo que solo una contiene un premio. Este enfoque lúdico tiene como objetivo hacer que bajes la guardia. Es más probable que participes y proporciones información sensible, bajo la ilusión de un juego inocente o una ganancia inesperada.

Paso 2 – El gancho

Eliges la primera caja y sientes una ligera decepción al ver que está vacía. Pero en tu última oportunidad, de repente, ganas. La emoción de ganar baja tu guardia, lo que te hace más probable para continuar. Los actores maliciosos crean cuidadosamente este momento. Ahora tu defensa está en su punto más bajo y la emoción de ganar da una falsa sensación de confianza.

Paso 3 – El robo

Una vez que esa confianza se ha establecido, el sitio de phishing comienza a recolectar tu información personal sin problemas. Solo parecerá un paso más para reclamar tu “premio”.

Robo de datos en tiempo real

Lo que hace que estos ataques de phishing de próxima generación sean aún más peligrosos es la eficiencia con la que se cosechan y procesan los datos robados.

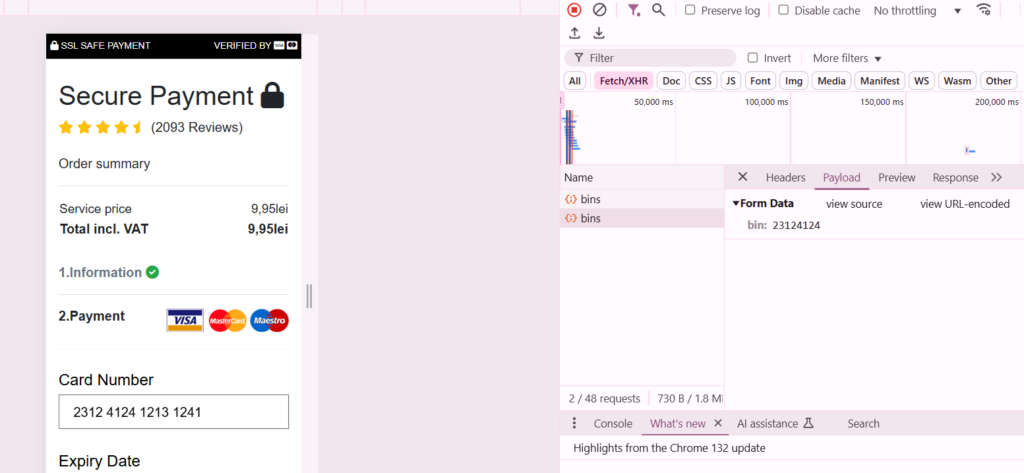

A medida que comienzas a ingresar tus datos: nombre, correo electrónico, información de tarjeta de crédito o credenciales de inicio de sesión, los datos se transmiten en tiempo real a los servidores de los atacantes. No hay necesidad de hacer clic adicionales o confirmaciones.

Esta transferencia de datos en vivo asegura que incluso si comienzas a dudar de la situación y abandonas el proceso a mitad de camino, los hackers ya tienen la información que ingresaste hasta ese momento. No importa si presionaste o no el botón “Enviar”.

Así es como los actores de amenazas minimizan el riesgo de perder datos valiosos de una víctima indecisa y sacan el máximo provecho de su estafa. En resumen, mientras escribes tu información de tarjeta de crédito para reclamar el premio, los phishers usan JavaScript para capturar los datos a medida que los escribes. El método no requiere clics adicionales o confirmación por parte del usuario.

Esta técnica aprovecha una vulnerabilidad potencial del navegador. Muchos navegadores móviles completan automáticamente la información solicitada. Así, será aún más fácil para los atacantes capturar datos sensibles sin que seas consciente de la estafa.

Pensamientos finales

Los sitios web modernos de phishing están impulsados por tecnologías avanzadas de backend que los hacen casi indistinguibles de las plataformas reales. Combinados con manipulación psicológica y captura de datos en tiempo real, estas estafas son más efectivas que nunca.

Para estar seguro, debes mantenerte cauteloso, verificar la autenticidad de los sitios web y ser escéptico de cualquier sitio que solicite información sensible, especialmente cuando una oferta parece demasiado buena para ser verdad.